- Регистрация

- 20.01.2011

- Сообщения

- 7,659

- Розыгрыши

- 0

- Реакции

- 157

Пошаговое руководство для начинающих кибер-детективов.

Сегодня мы с вами поговорим о том, какую информацию можно получить с веб-ресурса для последующего использования в OSINT. Какие сервисы для этого есть и какую конкретно информацию они для нас нароют.

WHOIS-сервисов очень много. Поэтому приведем лишь несколько популярных:

Продолжаем о грустном. Как известно, есть такая компания - Cloudflare, которая позволяет дополнительно при использовании ее услуг - скрывать данные о владельцах вебсайтов.

Так вот, ее анонимность иногда можно приоткрывать. Для этого мы используем такой опенсорсный продукт, как CrimeFlare:

Он существует и в веб-интерфейсе по ссылке: Для просмотра ссылки Войдиили Зарегистрируйся. CrimeFlare позволяет делать немногое, но важное - получать реальный IP-адрес сайта, скрытого за Cloudflare.

Еще пара ресурсов, на которых могут попадаться утёкшие пароли от различных онлайн-сервисов. В числе последних может оказаться и исследуемый вами сайт:

Данные хостинга того или иного сайта также можно узнать в открытых источниках:

AdSense: Pub- или ca-pub

Analytics: UA-

Amazon: &tag=

AddThis: #pubid / pubid

Metrika: mc.yandex / ym

Rambler: top100

Mail.ru: Top.Mail.Ru

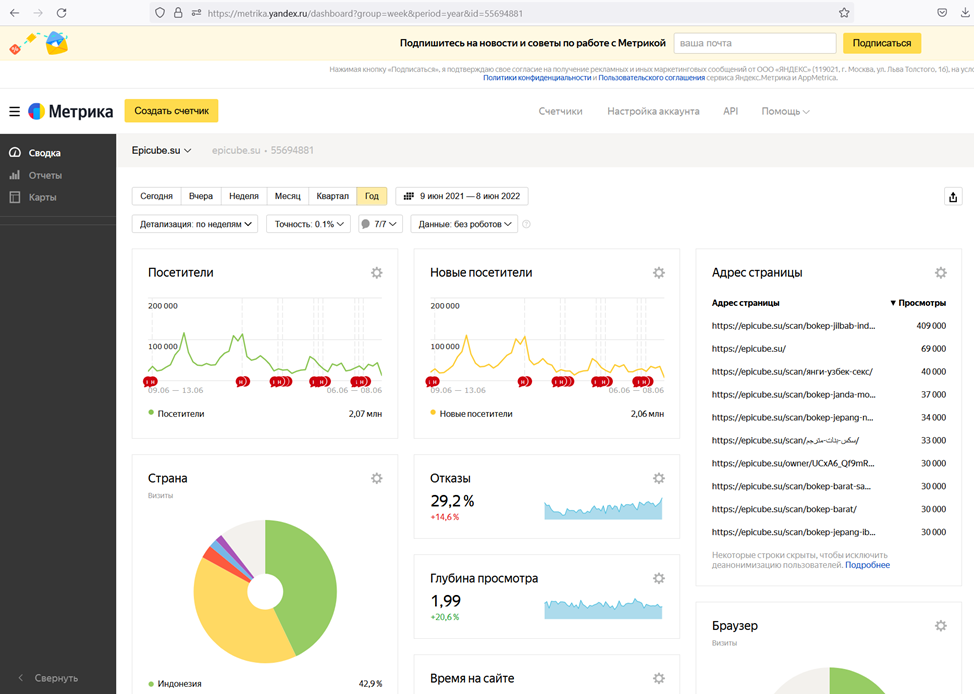

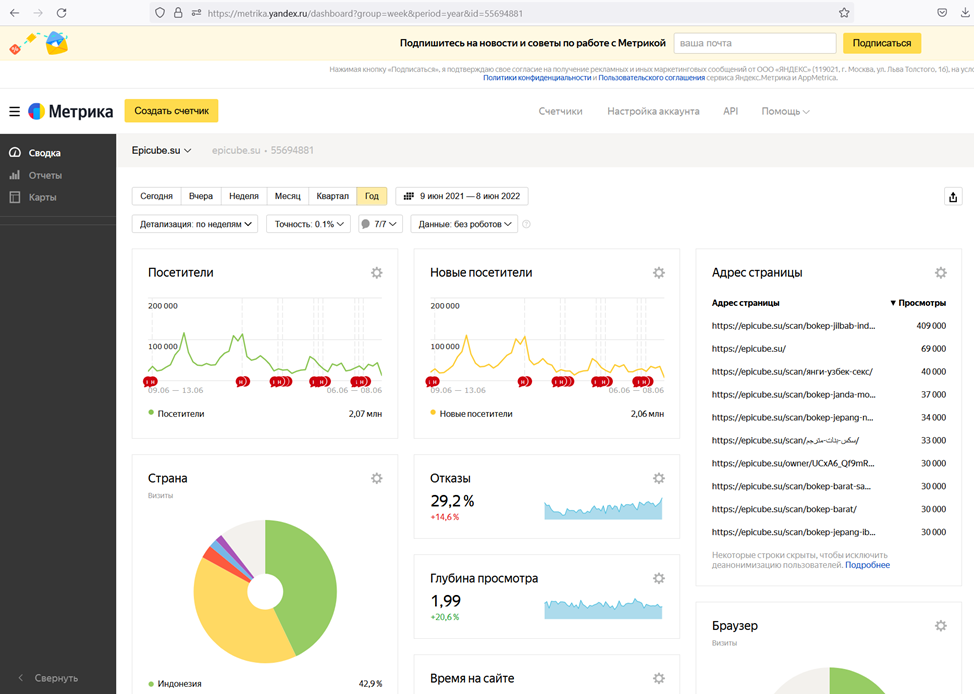

Если мы нашли код одной из метрик, то мы можем открыть ее публичную статистику. Для этого введите ID метрики в одну из следующих гиперссылок:

Для просмотра ссылки Войдиили Зарегистрируйся

Для просмотра ссылки Войдиили Зарегистрируйся

Для просмотра ссылки Войдиили Зарегистрируйся

Публичная метрика интересна тем, что первым посетителем сайта она засветит того администратора, который ставил ее на веб-ресурс. Это может быть владелец сайта. Тогда мы получим сведения о его поле, возрасте и городе проживания. Вы можете проверить это на следующей метрике Яндекса Для просмотра ссылки Войдиили Зарегистрируйся

Кроме этого, коды метрик или рекламных идентификаторов позволяет находить в сети дополнительные сайты, использующие ее в своем коде. Для этого можно воспользоваться следующими сервисами:

Вы можете использовать реверсивный поиск по IP-адресу размещения вебсайта, при помощи ресурсов:

Вы также можете осуществлять реверсивный поиск по совпадению связанных адресов электронной почты:

А еще реверсивному поиску можно подвергать SSL-сертификат сайта:

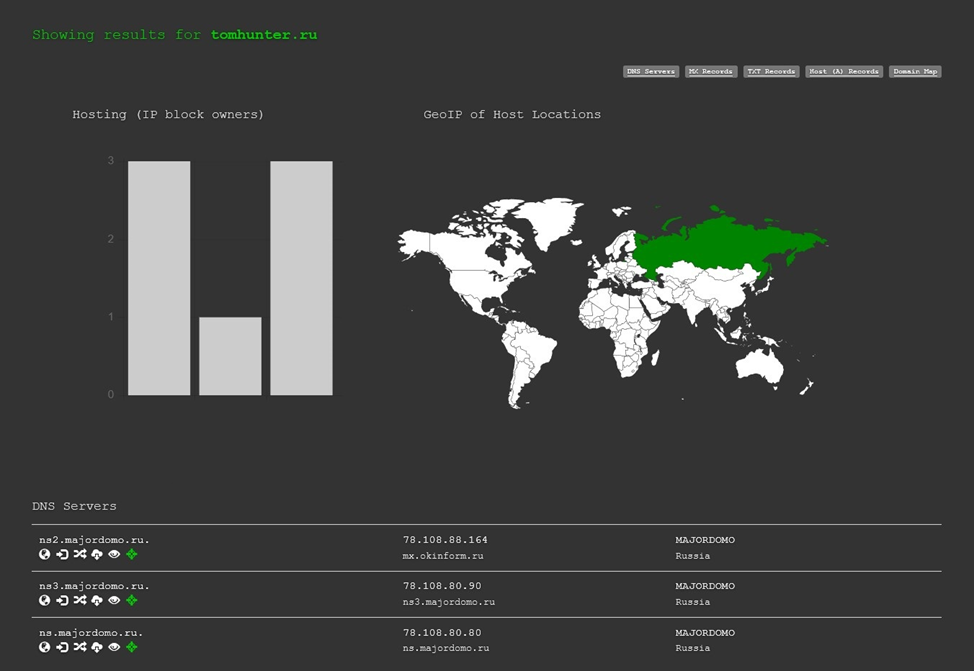

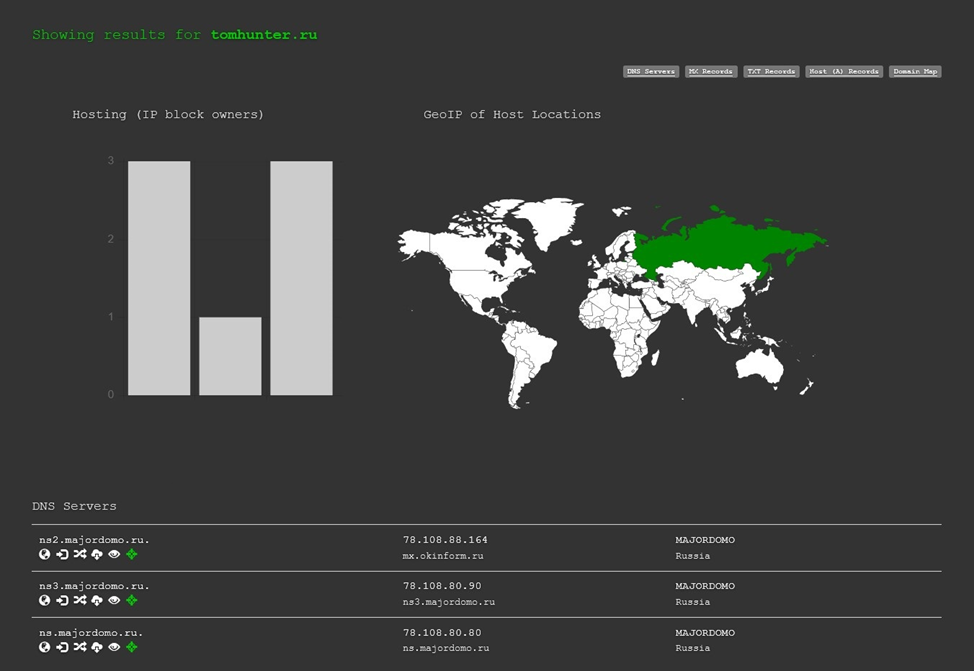

Плавно переходим к анализу DNS.

DNS (Domain Name System) используется для получения IP-адреса по имени хоста, получения информации о маршрутизации почты и/или обслуживающих узлах для протоколов в домене. Эти данные также будут нам полезны при изучении вебсайта:

Исторические данные DNS можно посмотреть по ссылке:

Для просмотра ссылки Войдиили Зарегистрируйся

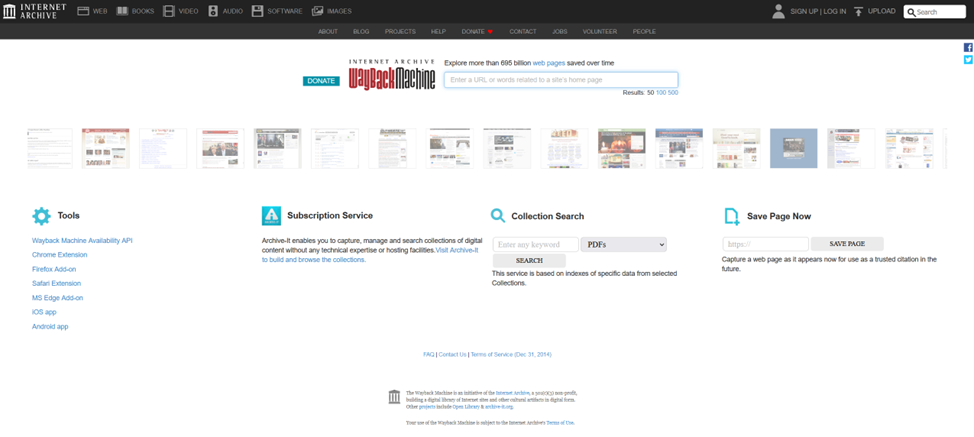

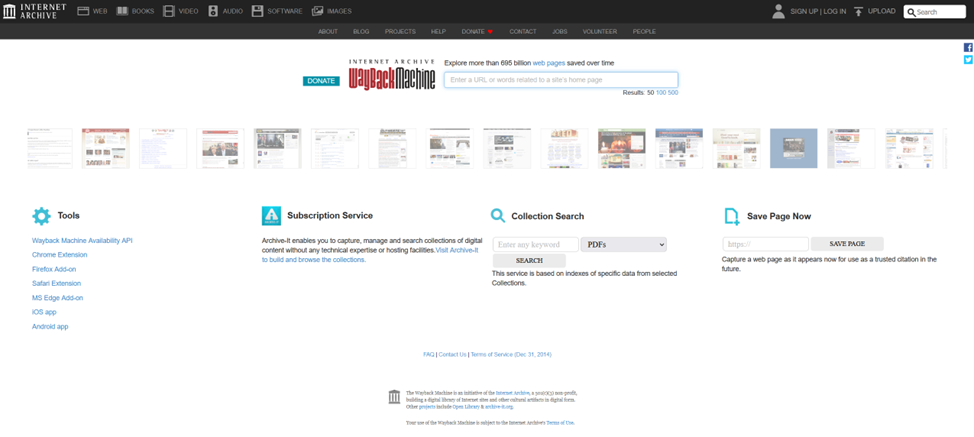

Старые копии веб-страниц и сайтов (веб архивы) тоже пригодятся в расследовании. Мало ли, что писали на сайте пару лет назад. Ссылки на популярные веб архивы ниже:

Полезные подборки дополнительных сервисов для изучения вебсайтов можно найти тут:

Ну и Maltego с его бесплатными модулями и кучей халявных API не стоит забывать. Вполне себе крутой инструмент.

Ну вот и все на сегодня. Надеемся, что информация будет для вас профитной и полезной!

Сегодня мы с вами поговорим о том, какую информацию можно получить с веб-ресурса для последующего использования в OSINT. Какие сервисы для этого есть и какую конкретно информацию они для нас нароют.

Данная информация и методики будут также полезны и простым смертным людям, которые не связаны с IT сферой, так как помогут определить «на глазок» благонадежность того или иного сайта, прежде чем вводить на нем данные своей банковской карты…

Исследование веб-сайтов в рамках OSINT может предназначаться для решения целого ряда задач:- идентификации владельцев или администраторов;

- мониторинга изменения цен;

- анализ конкурента;

- SEO или используемые ключевики и др.

WHOIS-сервисов очень много. Поэтому приведем лишь несколько популярных:

- Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся

Разумеется если, интернет-магазин обещает вам сказочно низкие цены и вообще «МЫ УЖЕ 10 ЛЕТ НА РЫНКЕ!», но его домен зарегистрирован 2-3 дня назад, то следует задуматься о том, а не лохотрон ли тут часом…

Однако, о грустном... После введения норм GDPR про открытую публикацию персональных данных владельцев доменных имен пришлось забыть. А для поиска по старым записям WHOIS, в которых персональные данные были сохранены, можем порекомендовать еще пару полезных ресурсов:- Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся

Продолжаем о грустном. Как известно, есть такая компания - Cloudflare, которая позволяет дополнительно при использовании ее услуг - скрывать данные о владельцах вебсайтов.

Так вот, ее анонимность иногда можно приоткрывать. Для этого мы используем такой опенсорсный продукт, как CrimeFlare:

- Для просмотра ссылки Войди

или Зарегистрируйся

Он существует и в веб-интерфейсе по ссылке: Для просмотра ссылки Войди

Еще пара ресурсов, на которых могут попадаться утёкшие пароли от различных онлайн-сервисов. В числе последних может оказаться и исследуемый вами сайт:

- Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся

Данные хостинга того или иного сайта также можно узнать в открытых источниках:

- Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся

- Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся

AdSense: Pub- или ca-pub

Analytics: UA-

Amazon: &tag=

AddThis: #pubid / pubid

Metrika: mc.yandex / ym

Rambler: top100

Mail.ru: Top.Mail.Ru

Если мы нашли код одной из метрик, то мы можем открыть ее публичную статистику. Для этого введите ID метрики в одну из следующих гиперссылок:

Для просмотра ссылки Войди

Для просмотра ссылки Войди

Для просмотра ссылки Войди

Публичная метрика интересна тем, что первым посетителем сайта она засветит того администратора, который ставил ее на веб-ресурс. Это может быть владелец сайта. Тогда мы получим сведения о его поле, возрасте и городе проживания. Вы можете проверить это на следующей метрике Яндекса Для просмотра ссылки Войди

Кроме этого, коды метрик или рекламных идентификаторов позволяет находить в сети дополнительные сайты, использующие ее в своем коде. Для этого можно воспользоваться следующими сервисами:

- Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся

Вы можете использовать реверсивный поиск по IP-адресу размещения вебсайта, при помощи ресурсов:

- Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся

Вы также можете осуществлять реверсивный поиск по совпадению связанных адресов электронной почты:

- Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся

А еще реверсивному поиску можно подвергать SSL-сертификат сайта:

- Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся

- Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся

Плавно переходим к анализу DNS.

DNS (Domain Name System) используется для получения IP-адреса по имени хоста, получения информации о маршрутизации почты и/или обслуживающих узлах для протоколов в домене. Эти данные также будут нам полезны при изучении вебсайта:

- Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся

Исторические данные DNS можно посмотреть по ссылке:

Для просмотра ссылки Войди

Старые копии веб-страниц и сайтов (веб архивы) тоже пригодятся в расследовании. Мало ли, что писали на сайте пару лет назад. Ссылки на популярные веб архивы ниже:

- Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся

Полезные подборки дополнительных сервисов для изучения вебсайтов можно найти тут:

- Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся

- Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся - Для просмотра ссылки Войди

или Зарегистрируйся

Ну и Maltego с его бесплатными модулями и кучей халявных API не стоит забывать. Вполне себе крутой инструмент.

Ну вот и все на сегодня. Надеемся, что информация будет для вас профитной и полезной!