stihl не предоставил(а) никакой дополнительной информации.

Вторая, короткая часть статьи про реверс люмы

Все коротко, по делу

В конце статьи прикреплю архив с некоторыми файлами, в том числе пропатченный бинарник люмы:

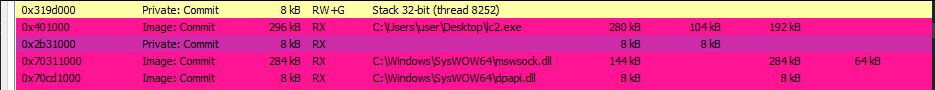

Выпилена значительная часть сисколов, импорты востановлены через CFF explorer (ida не хавает но достаточно для анализа в api monitor, возможно гидра\другие дизассемблеры)

Также приложу список используемых нейтив апи

Для импорта длл используются строки а не хеши

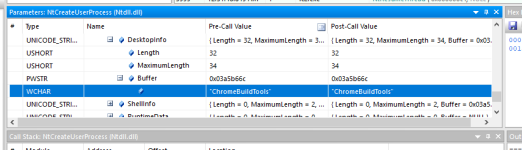

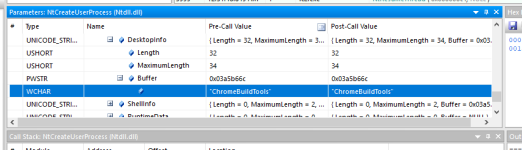

Для запуска хрома использует Job и новый рабочий стол для скрытия окон

NtDuplicateObject дублирует хендл собственного процесса

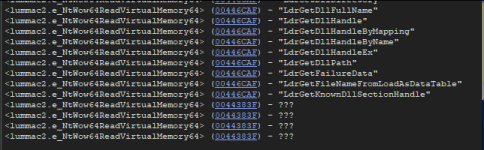

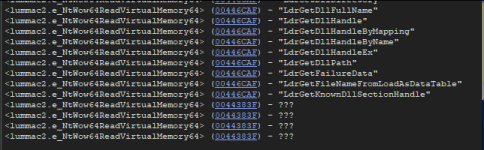

через NtWow64ReadVirtualMemory64 парсит eat x64 ntdll в своем процессе (если не ошибся)

открывает дочерние процессы хрома

пытается читать с бд с диска

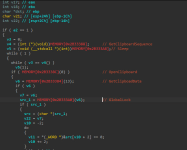

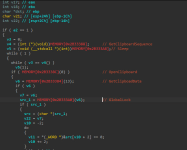

перебирает и дублирует все хендлы из процесса хрома в поисках Cookies

Cookies Handle -> NtCreateSection -> NtMapViewOfSection

граббер

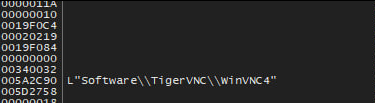

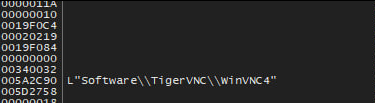

проверяет наличие установленных клиентов внц

читает chrome.dll из процесса хрома

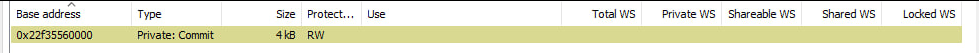

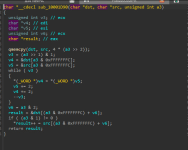

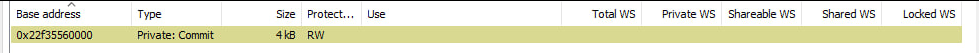

NtWow64AllocateVirtualMemory64 (RW)

выделяет память в процессе хрома

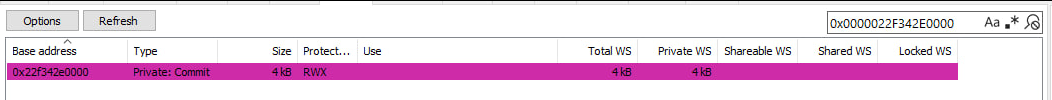

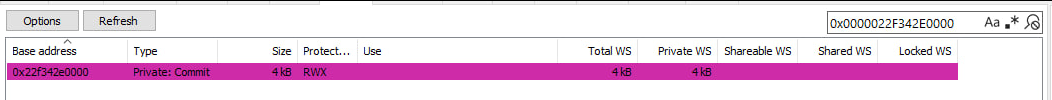

NtWow64AllocateVirtualMemory64 (RWX)

NtWow64WriteVirtualMemory64

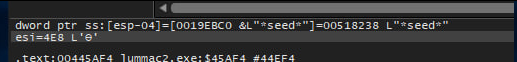

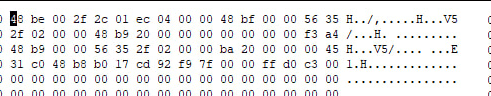

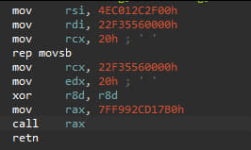

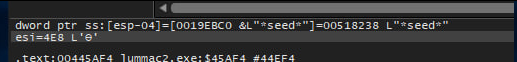

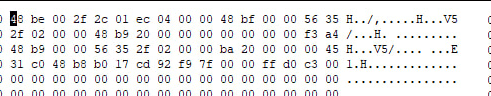

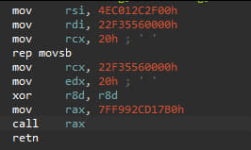

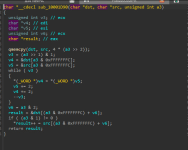

делает шеллкод который копирует 32 байта из одного места (шифрованный ключ?) в выделенную RW память

затем вызывает CryptUnprotectMemory

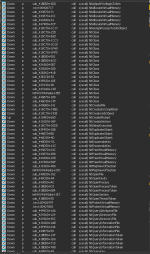

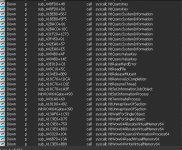

Список используемых апи:

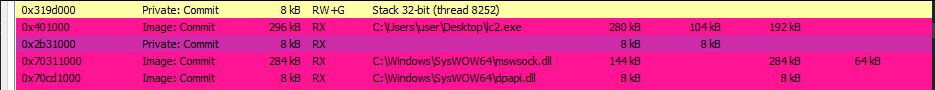

какойто бинарник в памяти

Для просмотра ссылки Войдиили Зарегистрируйсяpass: alphv

Все коротко, по делу

В конце статьи прикреплю архив с некоторыми файлами, в том числе пропатченный бинарник люмы:

Выпилена значительная часть сисколов, импорты востановлены через CFF explorer (ida не хавает но достаточно для анализа в api monitor, возможно гидра\другие дизассемблеры)

Также приложу список используемых нейтив апи

Для импорта длл используются строки а не хеши

Для запуска хрома использует Job и новый рабочий стол для скрытия окон

NtDuplicateObject дублирует хендл собственного процесса

через NtWow64ReadVirtualMemory64 парсит eat x64 ntdll в своем процессе (если не ошибся)

открывает дочерние процессы хрома

пытается читать с бд с диска

перебирает и дублирует все хендлы из процесса хрома в поисках Cookies

Cookies Handle -> NtCreateSection -> NtMapViewOfSection

граббер

проверяет наличие установленных клиентов внц

читает chrome.dll из процесса хрома

NtWow64AllocateVirtualMemory64 (RW)

выделяет память в процессе хрома

NtWow64AllocateVirtualMemory64 (RWX)

NtWow64WriteVirtualMemory64

делает шеллкод который копирует 32 байта из одного места (шифрованный ключ?) в выделенную RW память

затем вызывает CryptUnprotectMemory

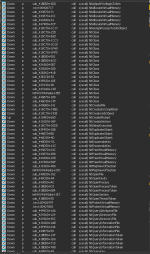

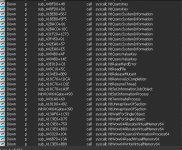

Список используемых апи:

Код:

0x0 NtAdjustPrivilegesToken -> call [0x0045d431]

0x1 NtAllocateVirtualMemory

0x2 NtAssignProcessToJobObject

0x3 NtClose

0x4 NtCreateFile

0x5 NtCreateIoCompletion

0x6 NtCreateJobObject

0x7 NtCreateMutant

0x8 NtCreateSection

0x9 NtDelayExecution

0xa NtDuplicateObject

0xb NtEnumerateKey

0xc NtFreeVirtualMemory

0xd NtMapViewOfSection

0xe NtOpenFile

0xf NtOpenKeyEx

0x10 NtOpenProcess

0x11 NtOpenProcessToken

0x12 NtOpenSection

0x13 NtOpenThreadToken

0x14 NtProtectVirtualMemory

0x15 NtQueryAttributesFile

0x16 NtQueryDirectoryFile

0x17 NtQueryInformationFile

0x18 NtQueryInformationToken

0x19 NtQueryKey

0x1a NtQuerySystemInformation

0x1b NtQueryValueKey

0x1c NtRaiseHardError

0x1d NtReadFile

0x1e NtReleaseMutant

0x1f NtRemoveIoCompletion

0x20 NtResumeThread

0x21 NtSetInformationJobObject

0x22 NtSetInformationProcess

0x23 NtTerminateProcess

0x24 NtUnmapViewOfSection

0x25 NtWaitForSingleObject

0x26 NtWow64AllocateVirtualMemory64

0x27 NtWow64QueryInformationProcess64

0x28 NtWow64ReadVirtualMemory64

0x29 NtWow64WriteVirtualMemory64

какойто бинарник в памяти

Для просмотра ссылки Войди